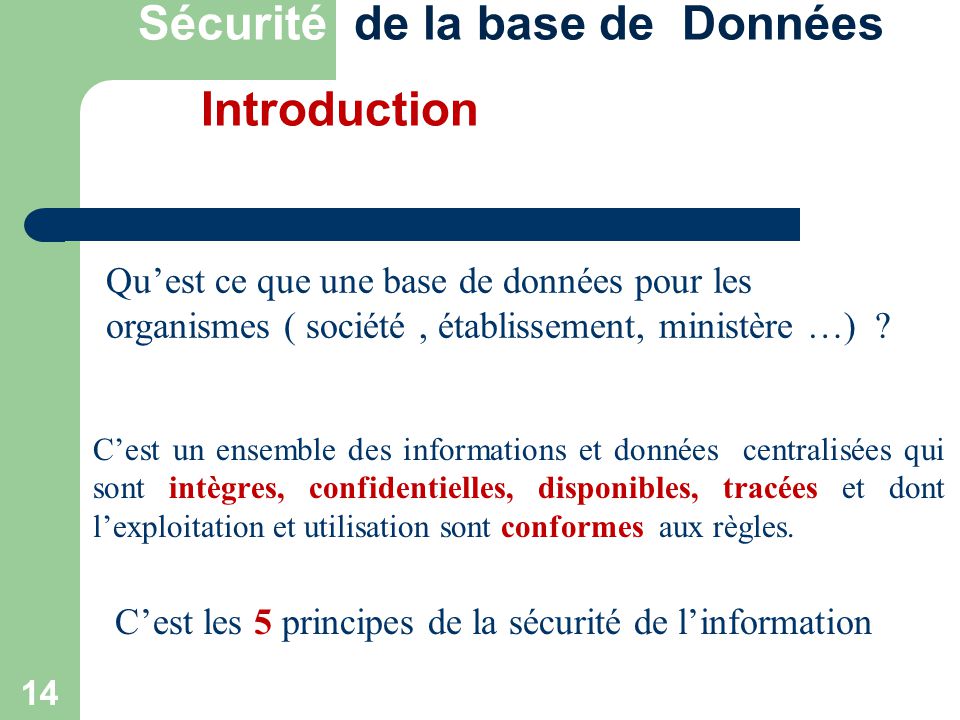

Affiche la sécurité de la base de données. Mot pour les contrôles de sécurité pour protéger les bases de données contre les compromis Tableau blanc vierge avec ordinateur portable placé sur le

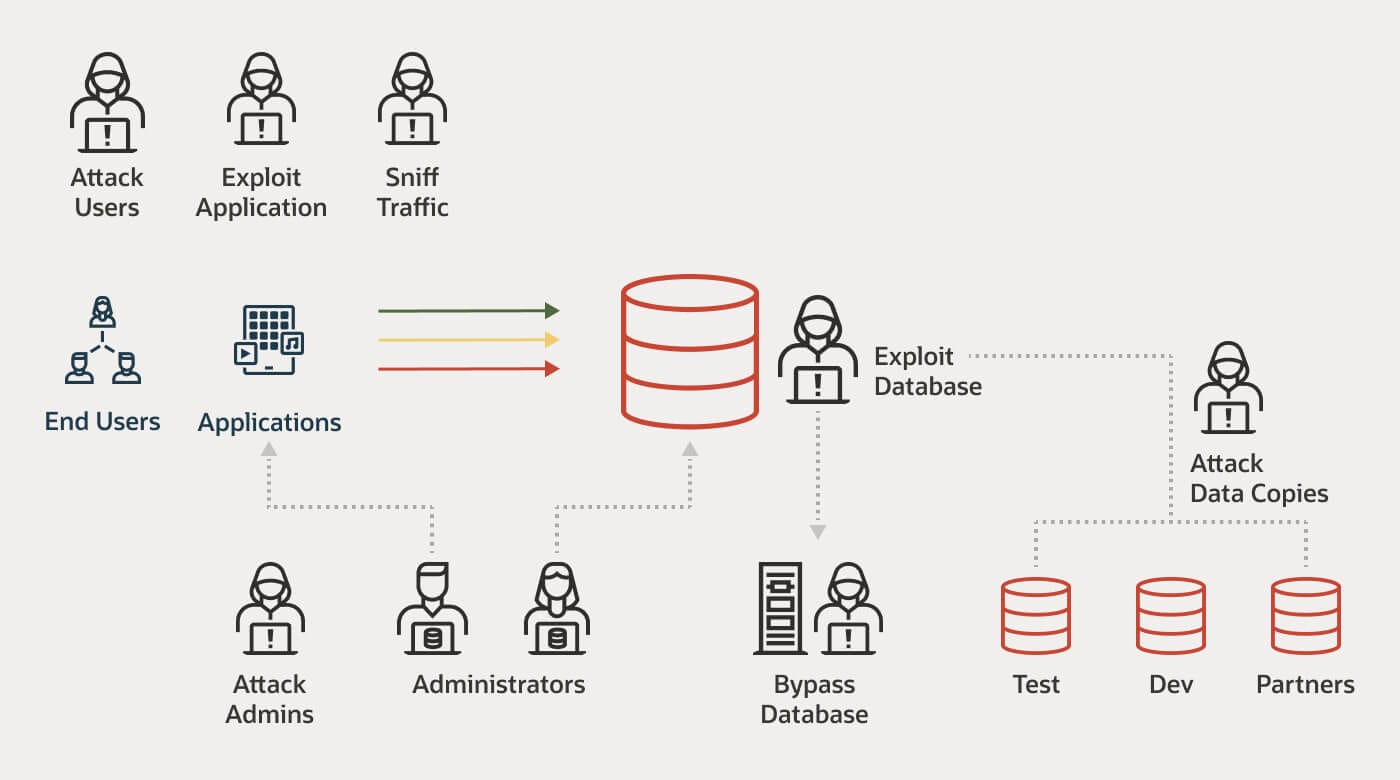

Photo de Un Ensemble Dicônes Dentité De Base De Données, réseau de base de données hiérarchie des données sécurité de base de données hébergement de base de données partage de base de

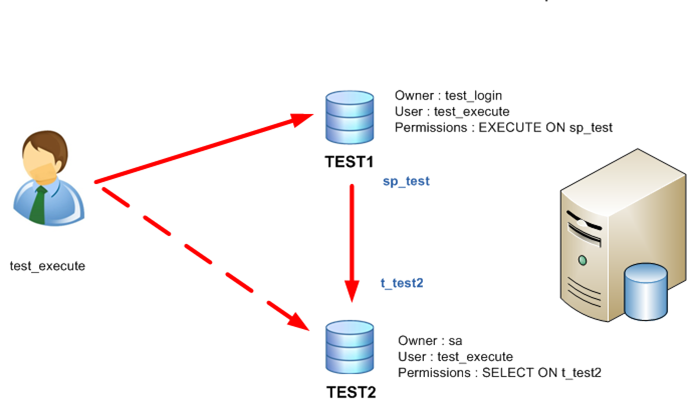

SQL Server et sécurité : Autoriser et sécuriser les accès cross-databases à l'aide des propriétaires de bases de données | David Barbarin

Base De Données Et Sécurité Informatique Des Données Notion Métal Icône De Disque Dur Avec Cadenas Doré Isolé Sur Fond Blanc Avec Des Effets De Réflexion Banque D'Images Et Photos Libres De